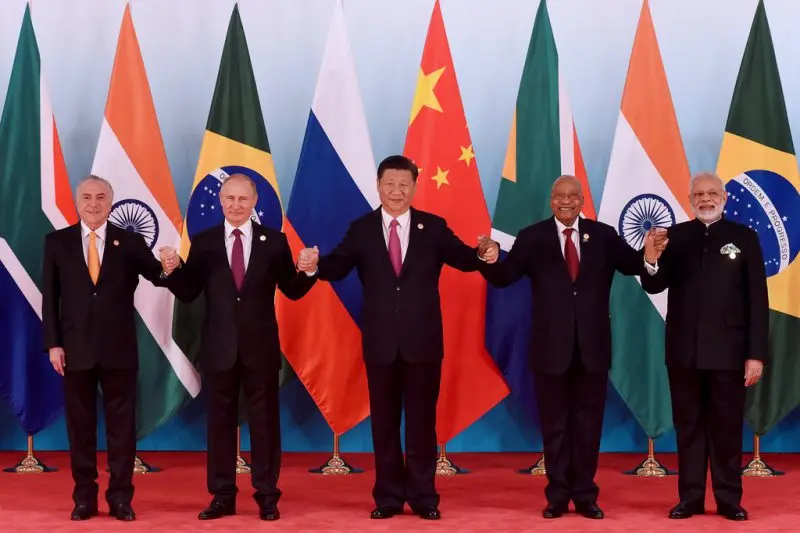

Un validatore fraudolento ha sfruttato una falla nei bot MEV (Maximal Extractable Value), portando alla perdita di criptovalute del valore di 25 milioni di dollari. La società di sicurezza blockchain CertiK ha fatto notare in un tweet che i bot stavano cercando di effettuare transazioni a sandwich.

Secondo il rapporto, gli asset rubati includevano 1,8 milioni di Bitcoin incartati (WBTC), 5,2 milioni di monete USD (USDC), 3 milioni di Tether (USDT), 1,7 milioni di DAI e 13,5 milioni di Ether incartati (WETH).

I validatori o i generalizzati front-runner (bot) analizzano tutte le transazioni che devono essere verificate e scelgono le operazioni redditizie dal mempool. Poiché il codice della blockchain è pubblico, i bot possono identificare le transazioni degli utenti con costi di gas elevati. I bot copiano queste transazioni e assistono i validatori nell’identificare quelle redditizie. Gli ordini delle transazioni sono impostati in modo da aggiungerle ai blocchi in una sequenza preferita. Questo processo è noto come front running.

I bot MEV hanno la capacità di guadagnare enormi quantità di criptovalute, ma sono anche vulnerabili agli hacker e agli attacchi. Il 28 settembre, un bot MEV è stato in grado di guadagnare 800 Ether attraverso il trading di arbitraggio. Gli Ether valevano circa 1 milione di dollari. Un’ora dopo, un hacker che ha approfittato di una falla nel codice del bot si è fatto scappare le ricompense.

Cosa è uno sfruttamento sandwich nel settore delle criptovalute?

Un attacco sandwich è un tipo di front-running che mira principalmente a protocolli e servizi decentralizzati di finanza. In questi attacchi, i trader fraudolenti cercano una transazione in sospeso sulla rete di loro scelta. Un attacco sandwich avviene posizionando un ordine immediatamente prima e un altro immediatamente dopo la transazione. In sostanza, l’attaccante cercherà di effettuare un front-run e un back-run contemporaneamente, intrappolando la transazione iniziale in sospeso in mezzo. Questi due ordini vengono posizionati contemporaneamente ad altre transazioni in sospeso nel tentativo di manipolare il valore degli asset.

L’offensore acquisterà prima l’asset che l’utente sta scambiando, ad esempio utilizzando Chainlink (LINK) per scambiare con Ethereum (ETH), sapendo che il prezzo di ETH sta aumentando. Per consentire alla vittima di acquistare Ethereum ad un valore più elevato, l’offensore lo acquisterà a un prezzo più basso. L’attaccante venderà quindi ETH per guadagnare più soldi.